芯片资讯

热点资讯

- 谷歌Tensor芯片专利侵权案和解,索赔16

- 国产芯片MCU极海推出APM32F035电机控制专用 MCU无电解电容变频控制方案

- 超声电子2023年净利润为1.72亿元-2.2亿元,同比预降47.22%-58.73%

- 德州仪器(TI)代理商还剩哪些?从分散到集权的博弈,及艾睿受限后的破局之路

- 国产射频直采 ADC 再破纪录!成都华微推出首颗 4 通道 40GSPS 芯片,性能达国际领先

- 全球FPGA芯片市场布局

- 亿铸科技助力国内芯片行业换道超车

- 制程良率超99.99% 海目星激光打通Micro LED激光制程工艺

- 蓝特光学2023年净利润1.71亿元-1.86亿元 同比增长78%-93.61%

- 芯片分销商巨头文晔、大联大第二季度业绩大涨

- 发布日期:2024-01-17 08:12 点击次数:187

2023年已经接近尾声,在这一年里各类车联网安全事件频发,作为年底献礼,青骥小伙伴整理了今年各类公开纰漏的重大漏洞或事件29条,供业界参考,也欢迎大家关注由青骥安全小组主导的“车联网安全事件时间轴”。在此新旧交替之际,青骥安全小组祝愿大家“去岁千般皆如愿,今年万事定称心”。

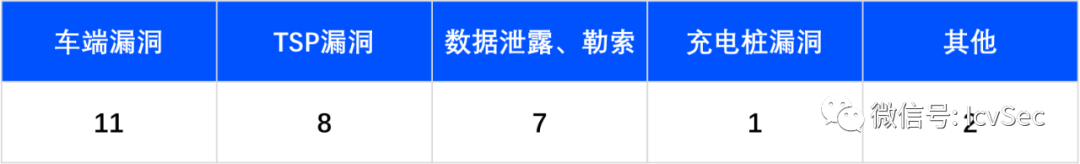

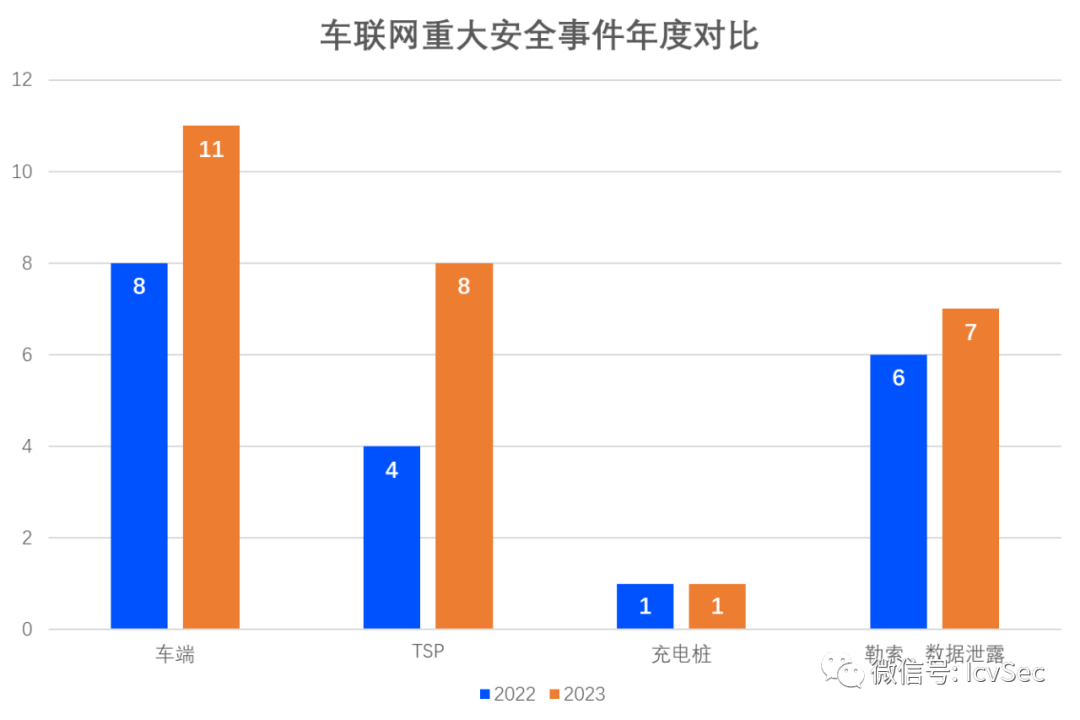

车联网安全事件时间轴2023年共收录29个公开纰漏的重大漏洞或事件。

2023 年安全事件出现了一些新的变化, 芯片采购平台特征如下。

国内车联网安全事件共发生 5 起,较2022年的2起有所提高,车端漏洞占比增高。

保时捷内燃机版MACAN不满足WP.29安全法规要求将停止在欧洲销售,这使得燃油版保时捷 Macan 成为第一个因网络安全问题而停售的车型。

黑灰产主要集中于勒索、车辆盗窃,此类攻击容易被识别;而 ECU 数据篡改,隐蔽性高不易被发现,“非法篡改电池组数据” 案例中,提供了一种基于大数据的异常检测思路。

1. BMW、劳斯莱斯供应商SSO平台存在任意用户密码重置漏洞

2023年1月3日

BMW、劳斯莱斯供应商SSO(单点登录)平台用于访问内部工具、开发环境等。单点登录平台密码重置存在漏洞,未授权用户能够重置任意用户的密码。使用重置后的密码,能够访问供应商所能够访问的所有功能,如通过VIN码获取销售文档(其中包含客户的隐私信息)。对OSS平台模糊测试中发现WADL文件(xpita.bmwgroup.com/rest/api/ap…),其中的存在大量敏感接口。如使用接口 /reset/api/users/example* 可以根据模糊用户名获取用户信息;/rest/api/chains/accounts/:user_id/totp接口用于请求基于时间的一次性密码,此TOTP密码用密码重置中,类似于双因子认证中的验证码。测试发现使用通配符在用户查询接口获取到用户信息后,进入密码恢复页面重置用户密码,并从/rest/api/chains/accounts/:user_id/totp获取到验证码,提交后就能实现对指定用户的密码重置。

2. 利用错误配置的奔驰SSO实现远程代码执行、访问数百个内部工具

2023年1月3日

奔驰 SSO 平台使用一个集中式的LDAP系统管理用户访问授权。在对大量网站模糊测试后,发现车辆维修内部工具获取网站 umas.mercedes-benz.com 开放了用户注册。注册信息写入到的数据库与核心员工LDAP系统是同一个。使用注册的信息进入SSO平台,成功登录了git.mercedes-benz.com。访问发现,在内部 Github 中有大量项目的源码和文档,比如用户用来远程控制他们汽车的应用 Mercedes Me Connect。内部文档中对开发远控应用进行了详细的说明。安全研究员在奔驰要求进一步说明影响中,发现使用注册的信息能够获取敏感信息、通过暴露的spring boot控制台(actuators)以及数十个员工使用的敏感内部应用程序实现远程代码执行。其中一个应用是 Mercedes-Benz Mattermost(基于Slack),能够加入任意频道、包括安全频道,以及能够伪装成内部员工想被攻击者提出必要的问题,用来提升在奔驰网络中的权限。 3. 法拉利账户完全接管和任意用户创建,允许攻击者访问、修改、删除所有客户信息以及访问管理CMS功能以管理法拉利网站

2023年1月3日 研究人员在对大量的目标测试后,发现 api.ferrari.com为法拉利系统提供了用户侧和内部API接口。分析了大量有关经销商的子域名的JAVASCRIPT代码后,发现经销商的测试网站单一登录实现存在问题,没有限制对底层应用程序的访问。在JS代码中暴露了 api.ferrari.com/cms/dws/back-o… 的 apiKey。使用此api可以访问 /cms/dws/back-office/auth/bo-users 获取到了所有注册用户,还能发送POST请求为自己添加一个超级管理员用户。访问 /cms/dws/back-office/rest-connector-models 返回了 API 列表以及明文的认证头。使用这些信息能够访问用户的个人信息,如[ian@ian.sh](http://fcd.services.ferrari.com/core/api/v1/Users?email='onclick='void(0)'>fcd.services.ferrari.com/core/…,向/core/api/v1/Users/:id/Roles 发送 POST 请求修改用户角色,将自己设置为超级用户或成为法拉利车主。此外还能利用返回的信息,注册新的rest connectors 以及修改现有的。

4. SPIREON系统存在 SQL 注入和正则认证绕过,允许攻击者访问、追踪、发送任意命令到1500万个远程信息管理系统上

2023年1月3日

车辆智能公司 Spireon 的后装 GPS 追踪器能够追踪和管理车辆,接收任意指令,如锁定启动器让车辆无法启动。Spireon系统存在 SQL 注入和正则认证绕过,允许攻击者访问、追踪、发送任意命令到1500万个设备上。SQL注入,绕过登录:后台系统admin.spireon.com 登录页面存在SQL注入漏洞,使用SQL注入载荷 admin' # 或administrator' # 登录,301重定向到/dashboaed 页面。管理员能够访问所有Spireon设备,获取实时定位、给它们发送任意命令,还可以通过固件更新修改配置、植入后门、执行任意命令等。这些设备广泛使用在拖拉机、高尔夫球车、警车和救护车中,其中一部分只能获取实时定位,还有一些能够禁用启动器。使用正则绕过认证 测试发现URL(如/anything-admin-anything)中包含admin和dashboard会返回403禁止访问,如果URL(如/anything-anything)中不包返回404 Not Found。通过枚举�-

- 锐明技术2023年业绩预报:预计年度营收16.5至17.5亿元,净利润同比大幅增长2024-01-19

- 蓝特光学2023年净利润1.71亿元-1.86亿元 同比增长78%-93.61%2024-01-19

- 超声电子2023年净利润为1.72亿元-2.2亿元,同比预降47.22%-58.73%2024-01-16

- 2023年PLC市场基础分析2024-01-05